Auditoría de Centros de Datos y Recuperación ante Desastres

Las instalaciones de procesamiento de tecnología de la información (TI), generalmente denominadas centros de datos, son el núcleo de las operaciones de la mayoría de las organizaciones modernas y respaldan casi todas las actividades comerciales críticas. En este capítulo discutiremos los pasos para auditar el centro de datos.

Controles, incluidas las siguientes áreas:

- Seguridad física y controles ambientales.

- Operaciones del centro de datos

- Resiliencia del sistema y del sitio

- Preparación para desastres

Los antecedentes

Desde que se creó la primera computadora electrónica de propósito general (la Computadora e Integradora Numérica Electrónica, o ENIAC) en 1946, los sistemas informáticos han tenido requisitos ambientales, energéticos y de seguridad física específicos.

A partir de finales de la década de 1950, a medida que las computadoras centrales se hicieron más disponibles, se crearon centros de datos con el propósito expreso de cumplir con estos requisitos. Ahora, la mayoría de las organizaciones tienen sus propios centros de datos o ubican sus sistemas en una instalación compartida.

Los centros de datos actuales proporcionan infraestructura de control de acceso físico, controles ambientales, conectividad de red y energía, sistemas de extinción de incendios y sistemas de alarma. Esta infraestructura de centro de datos está diseñada para mantener un entorno informático óptimo constante.

La función del auditor es verificar y validar que todos los sistemas y procedimientos necesarios estén presentes y funcionen correctamente para proteger la confidencialidad, integridad y disponibilidad de los sistemas y datos de la empresa.

Conceptos básicos de la auditoría del centro de datos

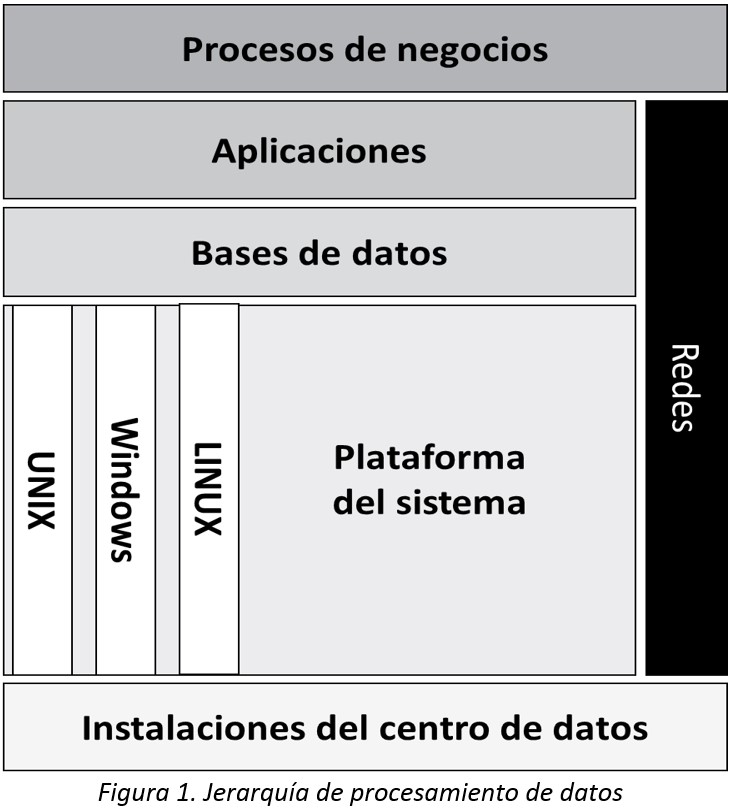

Un centro de datos es una instalación diseñada para albergar los sistemas críticos de una organización, que comprenden hardware informático, sistemas operativos y aplicaciones. Las aplicaciones se aprovechan para respaldar procesos comerciales específicos, como el cumplimiento de pedidos, la gestión de relaciones con los clientes (CRM) y la contabilidad. La Figura 1 muestra las relaciones entre las instalaciones del centro de datos, las plataformas del sistema, las bases de datos, las aplicaciones y los procesos comerciales.

Como puede ver, las instalaciones del centro de datos son la base de la jerarquía, por eso es tan Importante que cuenten con los controles necesarios para mitigar el riesgo. Las principales amenazas a los centros de datos Incluyen las siguientes:

- Amenazas naturales como fenómenos meteorológicos, Inundaciones, terremotos e Incendios.

- Amenazas provocadas por el hombre, como Incidentes terroristas, disturbios, robos y sabotajes.

- Peligros ambientales como temperaturas y humedad extremas.

- Pérdida de servicios públicos como energía eléctrica y telecomunicaciones.

Quizás notes que la mayoría de estas amenazas son de naturaleza física. En esta era de tecnología avanzada, es fácil olvidar la Importancia de los controles físicos y centrar su energía en los controles lógicos. Sin embargo, Incluso con excelentes controles de acceso lógico implementados, estas amenazas físicas pueden comprometer la seguridad y disponibilidad de sus sistemas.

Para aquellos que no han trabajado en un entorno de centro de datos, los centros de datos pueden resultar un poco abrumadores. Particularmente en entornos grandes e Instalaciones ubicadas en el mismo lugar, el acceso al centro de datos se puede experimentar a través de Intimidantes trampas para hombres (puertas diseñadas específicamente para permitir el paso de una sola persona a la vez), guardias físicos, lectores biométricos y acceso con tarjeta-llave, sistemas de autenticación.

Una vez que Ingresa al entorno Informático, debería notar estantes de sistemas Informáticos colocados sobre un piso elevado. La mayor parte del tiempo, kilómetros de cables de red y de alimentación pasan por debajo del piso elevado, aunque muchos centros de datos pasan los cables a través de conductos abiertos que cuelgan del techo.

También notará generadores, grandes acondicionadores de energía y dispositivos UPS (fuente de alimentación Ininterrumpida) o salas llenas de baterías para garantizar que haya energía limpia e Ininterrumpida disponible en todo momento. La mayoría de los centros de datos cuentan con sistemas Industriales de calefacción, ventilación y aire acondicionado para mantener niveles óptimos de temperatura y humedad dentro de las Instalaciones.

El cerebro de las Instalaciones del centro de datos es el centro de control del centro de datos. Por lo general, consta de una serle de consolas y monitores de computadora que se utilizan para monitorear la temperatura, los niveles de humedad, el consumo de energía, las alarmas y el estado crítico del sistema.

Muchas veces, si el centro de control está realmente ubicado físicamente dentro del centro de datos, el centro de control y las operaciones de cinta pueden ser las únicas áreas atendidas consistentemente por personal del centro de datos.

A los efectos de la auditoría del centro de datos, exploraremos los controles ambientales y de seguridad física; controles de resiliencia del sistema y del sitio; políticas, planes y procedimientos utilizados para regular las operaciones del centro de datos; y controles que permitan la preparación ante desastres.

Seguridad Física y Controles Ambientales

Los centros de datos incorporan varios tipos de controles basados en las instalaciones, comúnmente conocidos como controles ambientales y de seguridad física, incluidos sistemas de control de acceso a las instalaciones, sistemas de alarma y sistemas de extinción de incendios. Estos sistemas están diseñados para prevenir intrusiones no autorizadas, detectar problemas antes de que causen daños y evitar la propagación de incendios.

Sistemas de control de acceso a instalaciones

Los sistemas de control de acceso a las instalaciones autentican a los trabajadores antes de proporcionarles entrada física a las instalaciones, con el objetivo de proteger los sistemas de información que residen dentro del centro de datos. Los sistemas de control de acceso físico utilizan los mismos conceptos que los sistemas de control de acceso lógico para la autenticación basada en algo que usted sabe, algo que tiene o algo que es.

Por ejemplo, «algo que sabes» puede ser un código PIN para una puerta. El “algo que tienes” puede incluir sistemas de tarjeta-llave o sistemas de tarjetas de proximidad, o puedes tener una llave física para abrir una puerta. En algunos casos, el sistema de control de acceso puede ser una cerradura con llave estándar o una cerradura simple, aunque verá más adelante que estos no son mecanismos independientes preferidos para controlar el acceso.

El “algo que eres” puede incluir dispositivos biométricos que leen huellas dactilares, geometría de la mano e incluso características de la retina para autenticar a las personas que necesitan ingresara las instalaciones.

Los sistemas de control de acceso pueden utilizar una trampa de hombre para hacer cumplir el mecanismo de autenticación. Las trampas para hombres constan de dos puertas separadas por un pasillo o una pequeña habitación del tamaño de un armario. Las personas que ingresan a las instalaciones primero deben autenticarse para abrir la puerta que les permite ingresar al pasillo.

Una vez que la primera puerta se cierra detrás de ellos, deben autenticarse nuevamente para abrir la puerta que conduce a las instalaciones del centro de datos. Las dos puertas no se pueden abrir al mismo tiempo. Incluso si alguien logra burlar la seguridad y acceder al corredor a través de la primera puerta, la persona quedará efectivamente atrapada cuando el sistema de control de acceso bloquee su acceso al centro de datos.

Sistemas de alarma

Debido a que el fuego, el agua, los niveles extremos de calor y humedad, las fluctuaciones de energía y la intrusión física amenazan las operaciones del centro de datos, los centros de datos deben implementar varios tipos diferentes de sistemas de alarma. En concreto, normalmente verás los siguientes tipos de alarmas:

- Alarmas antirrobo (con sensores magnéticos para puertas, ventanas o gabinetes; movimiento

- sensores; y a veces sensores de audio)

- Alarmas de incendio (generalmente sensores activados por calor y/o humos divididos en zonas

- que cubren diferentes partes de la instalación)

- Alarmas de agua (generalmente con sensores debajo del piso elevado, cerca de los baños o en

- conductos de tuberías de agua)

- Alarmas de humedad (normalmente con sensores repartidos por toda la instalación)

- Alarmas de fluctuación de energía (con sensores cerca del punto lógico de entrada)

- Alarmas químicas o de gas (a veces en salas de baterías y cerca de tomas de aire)

Estos sistemas de alarma generalmente alimentan el centro de operaciones del centro de datos. Durante una condición de alarma, el operador puede profundizar en sensores específicos y hacer referencia a una cámara de vigilancia para aislar la causa de un problema.

Sistemas de extinción de incendios

Debido a la gran cantidad de equipos eléctricos, los incendios representan una gran amenaza para los centros de datos. Por lo tanto, los centros de datos normalmente están equipados con sofisticados sistemas de extinción de incendios y deben tener una cantidad suficiente de extintores. En términos generales, los sistemas de extinción de incendios vienen en dos variedades: sistemas a base de agua y sistemas a base de gas.

Resiliencia del sistema y del sitio

Debido a que los sistemas informáticos que residen en un centro de datos se aprovechan para automatizar las funciones comerciales, deben estar disponibles en cualquier momento que la empresa opere. Por lo tanto, los centros de datos incorporan varios tipos de controles para garantizar que los sistemas permanezcan disponibles para realizar operaciones comerciales críticas. Estos controles están diseñados para proteger la energía, el entorno informático y las redes de área amplia (WAN).

Fuerza

La energía limpia es absolutamente crítica para mantener las operaciones de la computadora. Las fluctuaciones de energía, como picos, sobretensiones, caídas, caídas de tensión y apagones pueden dañar los componentes de la computadora o provocar cortes. Para mitigar este riesgo, los centros de datos proporcionan redundancia de energía en varias capas, incluidas las siguientes:

- Fuentes de alimentación de energía redundante (conectar el centro de datos a más de una red eléctrica)

- Tierra a tierra (para alejar la energía de los componentes críticos durante condiciones de falla)

- Acondicionamiento de energía (para aplanar picos y caídas dañinas en la corriente)

- Sistemas de respaldo de batería o UPS (para proporcionar energía ininterrumpida en caso de fluctuaciones de energía, caídas de tensión o apagones)

- Generadores (para proporcionar energía eléctrica durante cortes de energía prolongados)

Calefacción, ventilación y aire acondicionado (HVAC)

Las condiciones extremas de temperatura y humedad pueden causar daños a los sistemas informáticos.

Debido a que las computadoras requieren condiciones ambientales específicas para funcionar de manera confiable, los sistemas HVAC son controles requeridos. Los centros de datos suelen proporcionar sistemas redundantes sofisticados para mantener una temperatura y humedad constantes y, a menudo, proporcionan el doble de la capacidad requerida.

Conectividad de red

Ya sea desde redes internas o Internet, los usuarios acceden a los sistemas de información que residen dentro de las instalaciones del centro de datos a través de conexiones de red. La conectividad de red es crítica. La mayoría de las veces, las instalaciones de los centros de datos tienen conexiones redundantes a Internet y WAN a través de múltiples operadores.

Si un operador experimenta una interrupción de la red, otro operador puede proporcionar el servicio a las instalaciones.

Operaciones del centro de datos

Aunque los centros de datos están diseñados para ser automatizados, requieren personal para operar.

Como resultado, las operaciones del centro de datos deben regirse por políticas, planes y procedimientos. El auditor debe esperar encontrar las siguientes áreas cubiertas por políticas, planes y procedimientos:

- Control de acceso físico

- Monitoreo de sistemas e instalaciones

- Planificación, seguimiento y mantenimiento de instalaciones y equipos.

- Procedimientos de respuesta ante cortes de energía, emergencias y condiciones de alarma.

Preparación para desastres

Todos los centros de datos son susceptibles a desastres naturales y provocados por el hombre. La historia muestra que cuando un desastre golpea un centro de datos, las organizaciones a las que sirven dichas instalaciones se paralizan bruscamente.

El trabajo del auditor es identificar y medir los controles físicos y administrativos en la instalación que mitigan el riesgo de interrupciones en el procesamiento de datos, incluidos los siguientes:

- Resiliencia del sistema

- Copia de seguridad y restauración de datos

- Planificación de recuperación ante desastres

Deja una respuesta