Creación de un mundo IoT fiable y gestionado

La Internet de las Cosas (IoT) conecta enormes cantidades de dispositivos y ofrece diversos servicios, lo que incrementa la apertura y la complejidad de las redes. A medida que la IoT abre las puertas a un mundo nuevo donde todo es perceptible, todo está conectado y todo es inteligente, van surgiendo importantes desafíos de seguridad.

La Internet de las Cosas (IoT) conecta enormes cantidades de dispositivos y ofrece diversos servicios, lo que incrementa la apertura y la complejidad de las redes. A medida que la IoT abre las puertas a un mundo nuevo donde todo es perceptible, todo está conectado y todo es inteligente, van surgiendo importantes desafíos de seguridad.

Este libro blanco analiza el desarrollo de tecnologías de seguridad de IoT, propone el uso de mecanismos de seguridad de extremo a extremo de múltiples capas para proteger la IoT y resume las prácticas de seguridad correspondientes. Las tecnologías de IoT se están desarrollando con rapidez. Sin embargo, son vulnerables a nuevos problemas y nuevas amenazas de seguridad.

La seguridad de la IoT puede garantizarse solamente si la cadena industrial en su totalidad trabaja en conjunto. Por lo tanto, Huawei propone que todos los gobiernos, las organizaciones internacionales y las industrias se unan para desarrollar la seguridad de la IoT y que se esfuercen más por orientar políticas, promulgar leyes y reglamentos, establecer normas, innovar tecnologías nuevas y desarrollar ecosistemas industriales.

Tendencia de desarrollo de la IoT

La IoT está abriendo las puertas a una nueva era.

Esta tiene un rol importante en la transformación digital de todas las industrias. La innovación tecnológica crea enormes cantidades de conexiones, mejora sustancialmente la eficiencia y facilita la vida de las personas. El mercado de la IoT está a punto de florecer.

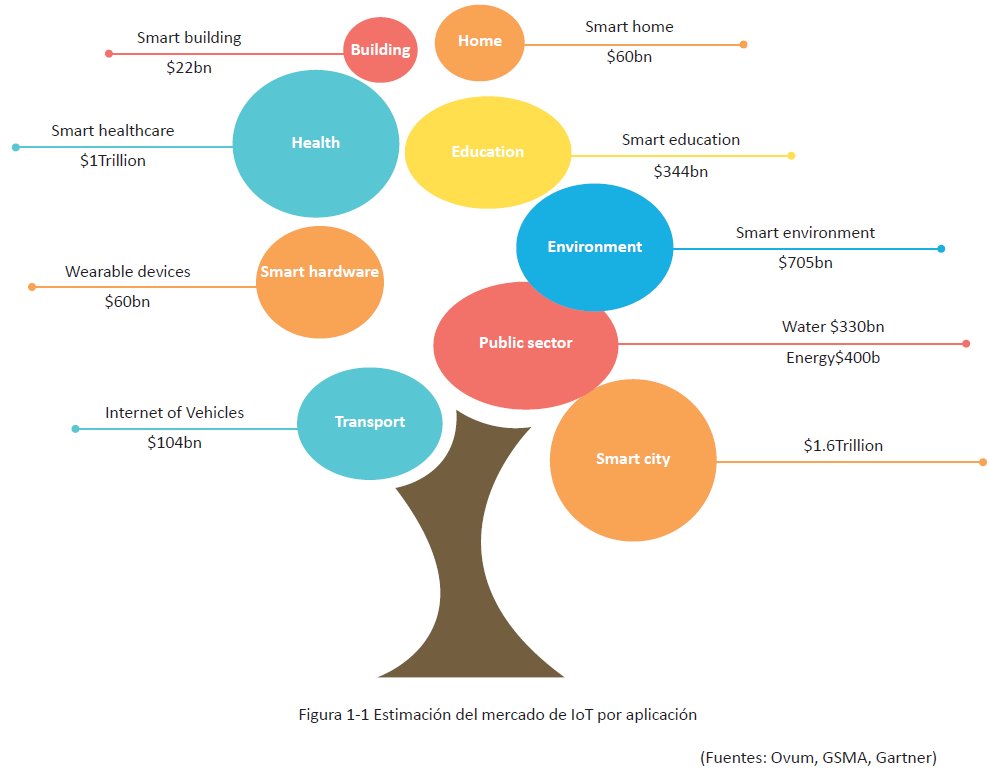

La IoT está impulsando la transformación digital en todas las industrias. Empresas, gobiernos, organizaciones y comunidades de todo el mundo se esfuerzan por investigar la IoT e invertir en ella, así como por recopilar, analizar y aplicar los datos que esta genera. Esto facilitará el desarrollo rápido de todas las industrias. La IoT comenzará a formar parte de nuestras vidas, tal como ya lo ha hecho el Internet. Los hogares inteligentes, la educación inteligente, el cuidado de la salud inteligente, los wearables, el Internet de los Vehículos (IoV) y otras industrias hacen gran uso de la IoT. La conexión total brindará inmensos beneficios a las personas y a la sociedad en su totalidad.

La gran popularidad de los dispositivos móviles y el consecuente abanico de plataformas y servicios que se han desarrollado alrededor de ellos está estimulando el crecimiento rápido del mercado de la IoT. Gartner, Inc. estima que en el mundo habrá 20.800 millones de dispositivos conectados para 2020. Esto representa una tasa de crecimiento anual compuesto (TCAC) del 34 %. La Figura 1-1 muestra una estimación del mercado de IoT según su aplicación.

Amenazas y desafíos de seguridad de la IoT

Estas tentadoras cifras se ven empañadas por desafíos significativos.

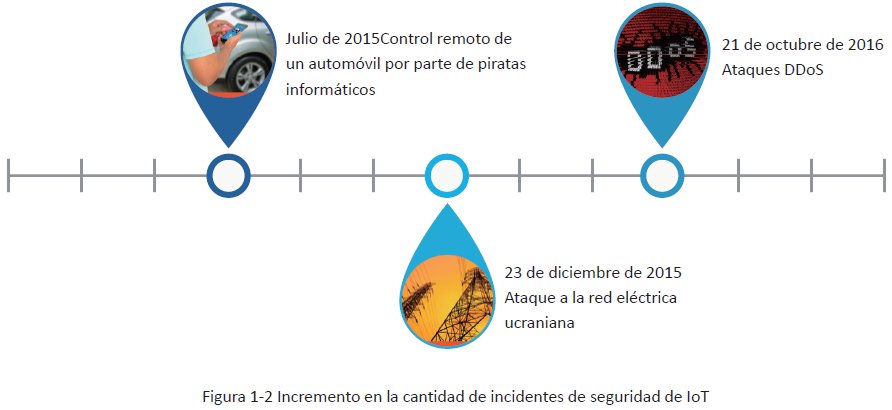

El 21 de octubre de 2016 se produjo en los Estados Unidos el mayor ataque DDoS de la historia, que forzó la desconexión de más de 100 sitios web reconocidos, entre ellos Amazon, durante varias horas. El tráfico del ataque superó 1 Tbit/s. Este ataque fue distinto a los ataques DDoS comunes generados por dispositivos de TI (tales como ordenadores y servidores). Fue generado por cámaras IP (IPC), routers domésticos, grabadoras digitales de vídeo y otros microdispositivos inteligentes que fueron infectados por el malware Mirai y causaron graves problemas.

El 23 de diciembre de 2015, la distribución de energía en Ucrania fue afectada por un ataque que interrumpió el servicio de una gran cantidad de usuarios durante varias horas. Los piratas informáticos usaron el troyano BlackEnergy para acceder al sistema de gestión de la distribución de energía y fueron así capaces de emitir comandos de interrupción del servicio, borrar y sobrescribir datos del sistema y realizar operaciones de apagado.

En julio de 2015, la revista Wired reveló que piratas informáticos habían alterado remotamente la conducción de vehículos Jeep Cherokee. Fiat Chrysler Automobiles NV, empresa matriz de Jeep, tomó medidas de seguridad a nivel de red para evitar este tipo de manipulación remota. También programó una campaña de recuperación preventiva de 1,4 millones de automóviles y camiones equipados con radios vulnerables en los EE. UU.

La realidad es que las amenazas de seguridad son interminables. Las redes tradicionales siguen afrontando muchos problemas de seguridad, incluso a pesar de contar con numerosas medidas informáticas. Este desafío no se puede evitar en la era de la IoT. Una encuesta de Forrester realizada en organizaciones de todo el mundo reveló que el 47 % de las organizaciones industriales que usan o tienen planificado usar IoT ya habían experimentado problemas de seguridad en sus aplicaciones industriales . Otras investigaciones mostraron lo siguiente:

- El 27 % de los sistemas de control fueron comprometidos o infectados.

- El 80 % de los equipos usa una contraseña simple.

- El 70 % de la comunicación no está cifrada.

- El 90 % de las actualizaciones de firmware no hace verificaciones de firmas. Es posible que muchos dispositivos no

- puedan actualizarse.

El crecimiento de la IoT mejora la productividad y facilita las vidas de las personas, pero conlleva amenazas de seguridad invasivas.

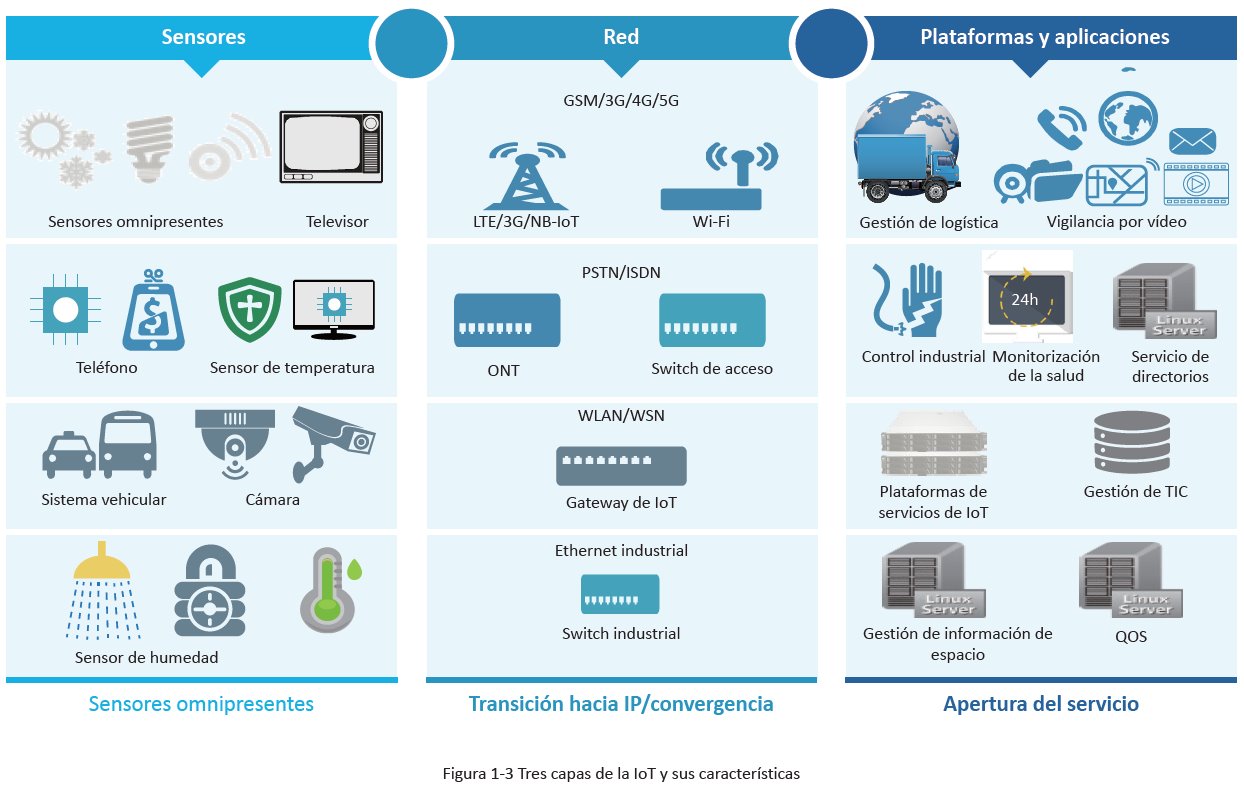

Las amenazas de seguridad surgen en tres capas (como se muestra en la Figura 1-3).

Los sensores omnipresentes hacen que los puntos terminales de IoT no sean fiables.

- Los puntos terminales no se gestionan y son susceptibles a ataques físicos, manipulación indebida y falsificación.

- Es posible que los controladores de los dispositivos no sean fiables, y son fácilmente violables y controlables.

- Los parches para vulnerabilidades de software o sistemas operativos (SO) no están disponibles de manera inmediata.

- Teniendo en cuenta el coste, resultan limitados los recursos y las capacidades de cómputo de los puntos terminales. Es posible que los medios de protección tradicionales y las tecnologías de seguridad, tales como el software antivirus, no sean aplicables.

La transición de la capa de red hacia la IP y la convergencia genera amenazas.

- Los defectos en protocolos inalámbricos, por ejemplo, la falta de autenticación efectiva, pueden ocasionar vulnerabilidades en el lado del acceso.

- Las aplicaciones y los protocolos industriales privados nopueden ser identificados por los dispositivos de seguridad y son fácilmente explotables sin detección oportuna.

Fuente: HUAWEI

Deja una respuesta